資料庫在 DevSecOps 中的 Zero Trust 角色,Navicat 的價值

- Linktech

- 1月15日

- 讀畢需時 5 分鐘

資料庫在 DevSecOps 中的 Zero Trust 角色

不再是「被信任的內部元件」,而是「永遠需要驗證的核心資產」

| Zero Trust 真正的盲點,往往在資料庫

談到 Zero Trust,多數團隊第一個想到的是:

身分驗證(Identity)

API 存取控管

Network Segmentation

Endpoint Security

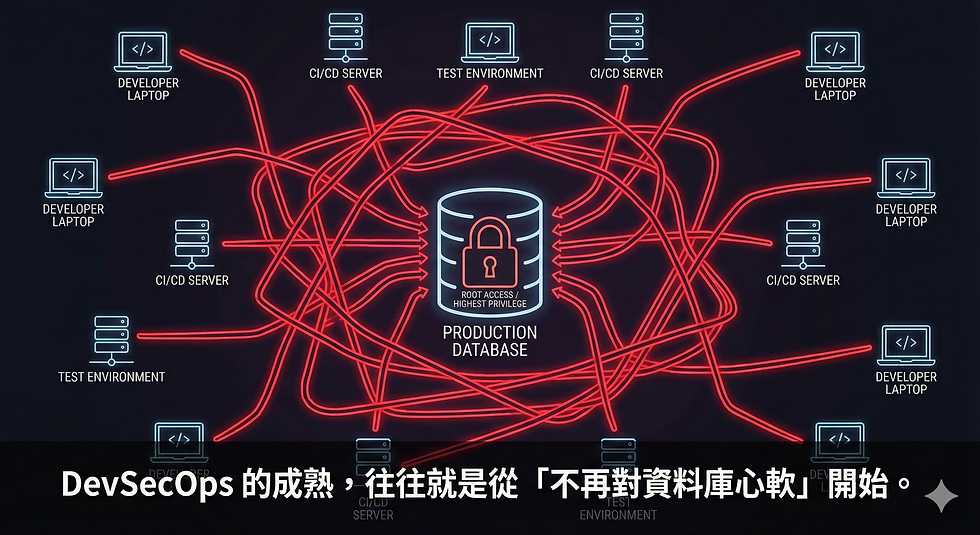

但實務中,真正最容易被「默默信任」的,其實是資料庫。

原因很簡單:

它在內網

它在防火牆後

它「一直都在那裡正常運作」

於是資料庫逐漸變成 DevSecOps 中最不 Zero Trust 的一環。

| Zero Trust 的核心原則,套用到資料庫會很殘酷

Zero Trust 有一句經典原則:

Never trust, always verify.

如果你真的把這句話套用到資料庫,會立刻發現幾個不舒服的事實:

為什麼這個 Service Account 可以存取所有 Schema?

為什麼 CI Runner 連到的 DB 和工程師用的是同一組權限?

為什麼 Debug 用的帳號,在 Production 還存在?

DevSecOps 的成熟,往往就是從「不再對資料庫心軟」開始。

| 資料庫在 Zero Trust 架構中的五個關鍵角色轉變

1️⃣ 資料庫不再信任「來源位置」,只信任「身分與行為」

在 Zero Trust 架構中:

內網 ≠ 安全

VPN ≠ 已授權

同一個 VPC ≠ 可無限制存取

資料庫層面必須做到:

明確區分人類帳號與系統帳號

每一種連線都有可被稽核的身分

權限以「最小可用」為原則

👉 資料庫是 Zero Trust 的最後一道真實防線。

Member Rights | Privileges |

Can Manage & Edit | Read Objects, Write Objects, Manage Members and Rename Projects |

Can Edit | Read Objects and Write Objects |

Can View | Read Objects |

Navicat用簡易的角色定義,來幫助管理者更好了解如何賦予存取權限

2️⃣ Schema 與資料結構,本身就是攻擊面

DevSecOps 常忽略一件事:結構變更(DDL)本身,就是高風險操作。

多一個欄位,可能洩漏 PII

多一個 Index,可能暴露查詢行為

一次錯誤 Migration,可能造成不可逆損害

Zero Trust 要求的是:

每一次結構變更都可被驗證

每一次同步都可被比對

每一次修改都不是「直接相信 Pipeline」

這正是資料庫治理開始變得重要的地方。

3️⃣人類操作,必須被「限制而不是禁止」

Zero Trust 並不等於「沒有人可以碰 Production」。

真正成熟的做法是:

人類可以操作

但操作必須可視、可控、可回溯

工具必須降低誤操作的可能性

像 Navicat 這類工具,在 Zero Trust 架構中扮演的是:

人類介入資料庫時的安全介面

不是繞過控管,而是落實控管

4️⃣ CI/CD 是自動化執行者,不是「信任來源」

在 Zero Trust 的 DevSecOps 中:

Pipeline 沒有特權

Runner 只是另一個需要驗證的身分

自動化 ≠ 永久授權

資料庫應該清楚知道:

哪個 Pipeline 可以做 DDL

哪個只能讀取

哪個只能寫入特定 Schema

這讓資料庫從「被動接受變更」,轉為「主動驗證請求」。

5️⃣ 稽核與事後分析,是 Zero Trust 是否落地的試金石

Zero Trust 不是看你部署了多少工具,而是看你能不能回答這些問題:

這筆資料是誰改的?

什麼時間?

從哪個身分?

影響了哪些範圍?

資料庫如果做不到這件事,前面的 Zero Trust 都只是裝飾。

| 真正的 Zero Trust DevSecOps,一定會重新定義資料庫

當 DevSecOps 成熟到一定階段,團隊一定會發現:

資料庫不只是資源,它是信任邊界本身。

在 Zero Trust 架構下,資料庫應該是:

最嚴格驗證的元件

最清楚界線的資產

最不應該被「習慣性信任」的存在

而成熟團隊的象徵,不是「沒有人動資料庫」,而是:

每一次動資料庫,都是有意識、可驗證、可回溯的行為。

這,才是資料庫在 DevSecOps 中真正的 Zero Trust 角色。

| 為什麼 NaviCat 在現代資料庫治理中,依然具有不可取代的意義?

1.它把「不信任」落實到實際操作層

Zero Trust 的精神,在 Navicat 裡不是口號,而是體驗:

明確的連線設定(SSH / SSL / Jump Host)

不會「不小心連到 Production」的視覺差異

操作前就能看到資料、結構與影響範圍

Navicat 讓工程師在操作時,自然地多想一秒,而這一秒,往往就是避免事故的關鍵。

2. 資料視覺化,本身就是一種風險控制

在高風險系統中,「看得見」本身就是安全機制。

Navicat 的 GUI:

讓 Schema、Index、Constraint 一目了然

讓資料變更不是憑空想像結果

讓「我以為只影響一筆」這種話不再出現

這不是降低工程水準,而是降低人為失誤的機率。

3. 它補上了 CI/CD 無法處理的「例外狀態」

再成熟的 Pipeline,也無法涵蓋:

緊急事故處理

歷史資料修正

稽核與事後調查

非標準情境的臨時分析

Navicat 的存在,讓團隊在面對例外時:

不需要破壞既有安全設計

不需要共用危險帳號

不需要直接在 CLI 裡賭運氣

這是治理成熟度的象徵。

4. 它是資料庫治理最後一道「人類防線」

在 DevSecOps 與 Zero Trust 架構中:

Pipeline 是第一道防線

Policy 是第二道防線

Audit 是第三道防線

而 Navicat 是——人類介入時,最後一道仍然理性且安全的防線。

| 結語

Navicat 的價值,不在工具本身,而在它保護了什麼

Navicat 真正保護的不是資料庫,而是:

工程師的判斷力

組織的變更紀律

生產環境的穩定性

以及那些「本來可以避免的事故」

美國《財星》雜誌世界 500 強企業中,超過半數已在使用 Navicat!

若想深入了解 Navicat 如何幫助貴司提升資料處理效率,同時滿足現代 IT 架構對彈性與安全的高標準,Linktech 專業顧問團隊不僅提供軟體支援,更致力於提供技術支援與客製化服務,協助您快速導入、順利上手。

歡迎聯繫 Linktech 團隊瞭解更多產品資訊並安排免費顧問諮詢!

Linktech 友環企業 團隊洽詢方式:

Tel: 02-7752-7658

email: sales@linktech.com.tw

留言